自社のWebサーバーや社内ネットワークのセキュリティを強固にしたいと考えている方へ。自社システムのセキュリティ耐性を確認するペネトレーションテストサービスや、主要なツールの特徴・選び方などをご紹介します。

“ペネトレーションテストサービス”の 一括資料ダウンロードする(無料)

自社のシステムやネットワークがハッカーに攻撃されたり侵入されたりすることを防ぐには、脆弱性や抜け穴がないかどうかを徹底的に調べる必要があります。

そのための手法の一つが「ペネトレーションテスト」。インターネットに接続されている自社のシステムやネットワークに対して、様々なツールや手段を用いて実際に攻撃や侵入を試みることで、セキュリティ強度や耐性をチェックするためのものです。

ペネトレーション(penetration)は、「侵入」や「貫通」といった意味を表す言葉で、「ペンテスト」や「模擬ハッキング」などと呼ぶこともあります。

ペネトレーションテストの目的は、「守るべき対象(ターゲット)を決めて、どこまで攻撃できるのか/防げるのか」を確認することにあります。ビジネスを継続・維持するためにシステムやネットワークのセキュリティを確保しなければいけないものの、企業がセキュリティ対策にかけられるコストには限度があります。

そのため、攻撃や侵入を受けたときの被害の大きさやリスクの高さを見極め、優先順位を決める必要があるでしょう。しかし、ハッカーなど“本気の相手”は、どこからどんな方法で攻撃や侵入を試みてくるか分かりません。

ペネトレーションテストを実施することで、「どんな攻撃をされる可能性があるのか」「自社のシステムやネットワークのどこに問題があるのか」「どれくらい対策コストをかける必要があるか」といったポイントを把握できるように。今後のセキュリティ対策の見直しや強化につなげられます。

ペネトレーションテストサービスをお探しの方は、こちらからサービス紹介資料をダウンロードいただけます。

“ペネトレーションテストサービス”の 一括資料ダウンロードする(無料)

自社のシステムやネットワークのセキュリティに問題がないかを調べる手法として「脆弱性診断テスト」があります。ツールや人手などを用いてシステムやネットワークをチェックするという点では、ペネトレーションテストと似ていますが、目的や対象とする範囲が異なります。厳密な定義があるわけではなく重なる領域もありますが、次のような違いが見られます。

| ペネトレーションテスト | 脆弱性診断テスト | |

|---|---|---|

| 目的 | システムへの侵入が可能かどうかと、攻撃耐性の検証 | セキュリティの脆弱性・不備の網羅的な調査 |

| 手法 | 想定シナリオに基づいた攻撃(自動化ツールと手動テストの組み合わせ) | セキュリティ上の好ましくない設定や、サーバーで稼働中の不要なサービスや機能の洗い出し(自動化ツールが一般的) |

| 対象範囲 | テスト範囲によって異なる | システム全体と広範囲 |

| コスト | 一般的に高い | 一般的に低い |

| 実施時間 | より長期間 | 比較的短期間 |

| 結果(診断レポートの内容) | 侵入経路や攻撃手法、考えられるリスク。今後の改善策も提示される | 発見された脆弱性の一覧。サービスによっては診断内容や改善策も |

ペネトレーションテストと脆弱性診断テストは競合するサービスではなく、上手に併用することで効率的なセキュリティ強化が実現できます。

たとえば、セキュリティの「ベースライン」を確保するために脆弱性診断テストを実施し、その上で特に重要なシステムや保護対象については必要に応じてペネトレーションテストでチェックするとよいでしょう。

脆弱性診断テストについては、最近では取引先企業などからシステムの導入要件や入札要件として実施を求められるケースも増えています。「脆弱性診断サービス・ツール」について詳しく知りたい方は「脆弱性診断サービス・ツール比較15選!選び方や無料ツールも」をご覧ください。

ペネトレーションテストの実施方法は大きく2つに分けられます。ペネトレーションテストサービスを利用する方法と、ペネトレーションテストツールを使って自力でテストを行う方法です。

それぞれ異なるメリット・デメリットがあるため、以下の表にまとめました。

| ペネトレーションテストサービス | ペネトレーションテストツール | |

|---|---|---|

| 実施にかかる負荷 | セキュリティの専門家にテスト実施を委託できる。ただし、シナリオ設定やテストの実施範囲などを決める際に、入念な打ち合わせが必要 | ツールを使ってテストを自動できるが、環境構築の手間がかかるほか、テスト範囲・対象によって利用ツールを変える必要がある |

| コスト | シナリオの内容やチェック範囲によって異なるが、比較的高い | 比較的安価で、無料のものもあり |

| カスタマイズ性 | 高い。企業の環境に合わせて最適なシナリオを作成可能 | 低い。対象システム・ネットワークごとに検証内容が決まっている |

| 検出精度 | ホワイトハッカーによる攻撃・侵入のため、実際の被害を想定できる | あくまでも簡易的なテストではあるが、基本的な項目はカバー可能 |

| テスト後の フォロー |

セキュリティ向上のためのコンサルティングや一定期間後の再テストを実施できるサービスもある | 再テストを実施できるサービスもあるが、基本的にはなし |

| 主な導入目的 | 攻撃シナリオを模擬的に実施し、必要な脆弱性を発見、検証すること | 本格的なペネトレーションテストを行うほどではないが、基本的な安全性を確認したい |

後述するツールを使えば、自前でペネトレーションテストを実施することも可能です。しかし、ツールを使いこなせるようなセキュリティの専門家を十分な人数確保できる企業は少ないでしょう。

ペネトレーションテストの実施にあたっては、「ハッカーと同等の技術で攻撃・侵入ができること」が何より重要です。テスト実施者(セキュリティエンジニアなど)のスキルレベルが低いとテストの意味がなくなってしまいます。

自社でペネトレーションテストを実施できない場合は、セキュリティベンダーが提供する「ペネトレーションテストサービス」を利用するのがおすすめです。

セキュリティベンダーでは、本物のハッカーと渡り合える“生きた知識”とスキルレベルを持った「ホワイトハッカー」と呼ばれる人材を多数抱えています。

ペネトレーションテストサービスの主な手順は以下の通りになります。

ペネトレーションテストサービスでは、申し込みをした企業と入念な打ち合わせをした上で、その企業の環境に最適なシナリオを作ってテストが実施されます。対象となるシステムやネットワークの規模・構成、「どこまでやるか」といったテストのターゲットやゴールが、企業ごとに異なるからです。

たとえば、侵入の方法にしても、「公開されているWebサーバーから侵入する」「標的型攻撃メールを使って侵入する」「サーバーの脆弱性を突いて侵入する」など様々な侵入パターンが想定されます。そのため、使用する侵入パターンなどをシナリオとして決めておく必要があるのです。

事前に自社システムに関する情報やネットワーク構成などを教えた上で侵入を試みてもらう「ホワイトボックステスト」か、事前に一切情報を教えずに侵入できるかどうかを試してもらう「ブラックボックステスト」のどちらを採用するかなどを選択します。

ブラックボックステストの場合、一般に公開されている情報からデータを集めて侵入の足掛かりを作る「OSINT」(Open Source Intelligence)などの手法が用いられます。

シナリオと実施日時(期間)が決まったら、セキュリティベンダーの担当者がペネトレーションテストを実施します。基本的にはリモートで疑似攻撃・侵入などを試みますが、シナリオによってはユーザー企業を訪問して社内LANにつないだ端末などから社内システムなどへの不正アクセスを試みるケースもあります。

必要に応じて、「(標的型攻撃メールを送るために)企業の代表電話に嘘の電話をかけて担当者の氏名やメールアドレスを聞き出す」といったハッキング手法をシナリオに組み込むことも可能です。

あらゆる技術を駆使して攻撃や侵入に成功したら、「データベースから個人情報を盗み出す」「サーバーにバックドアを設置する」「ウイルスなど不正プログラムを拡散する」といった、シナリオに基づくゴールに到達できるかを確かめて、ペネトレーションテストは終了となります。

最後に、テストの実施結果や本当に攻撃を受けた場合に想定される被害の程度や、リスク評価などを調査報告書にまとめてユーザー企業に提出します。

サービスによっては、セキュリティ向上のためのコンサルティングや一定期間後の再テスト実施などをテスト実施後のアフターフォローとして提供することもあります。

ペネトレーションテストは本来、セキュリティの専門家が作ったシナリオに基づき、様々なテクニックを駆使して攻撃や侵入を試みる必要があります。専門的である分、準備に相応の時間・コストがかかるため、実施ハードルを高く感じる企業も少なくないでしょう。

その場合におすすめのが、自前のAIやプラグインなどを利用して自動的にテストを行うことのできる「ペネトレーションテストツール」です。

特徴としては、一つのツールで一連の作業をカバーするのではなく、対象システムやネットワークに対する、利用しているIPアドレスやポート番号の洗い出し、稼働しているOSやミドルウェアの種類やバージョンの確認、脆弱性のスキャン、通信内容の傍受、パスワードの解読といった作業ごとに専用ツールを利用するイメージです。

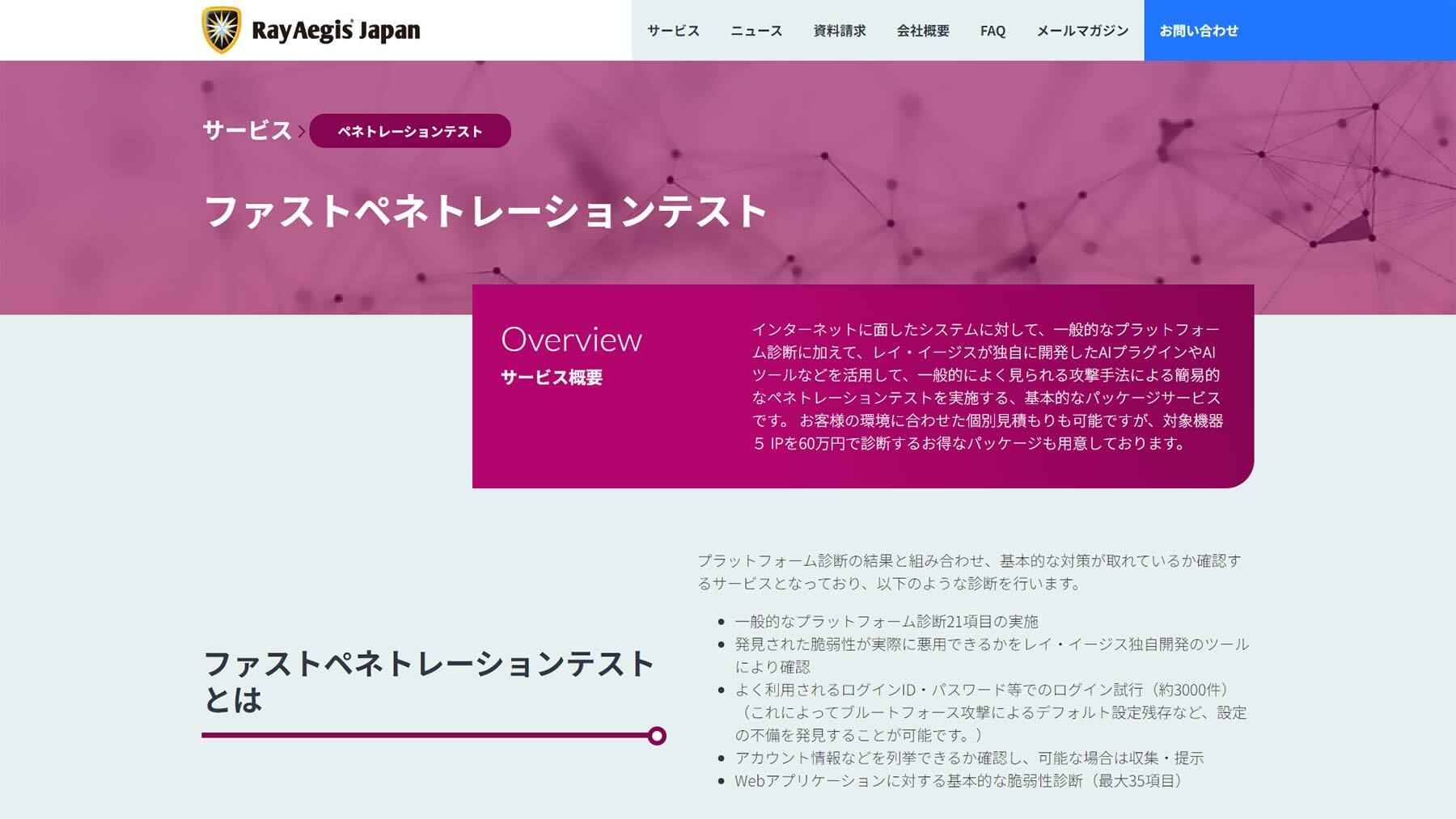

たとえば、株式会社レイ・イージス・ジャパンが提供する「ファストペネトレーションテスト」は、ネット接続機器・IPを対象として、プラットフォーム診断に加えて、簡易のペネトレーションテストを実施可能。申し込みから最速で3営業日以内に診断開始でき、更に対象機器5IP60万円と料金的にも手軽に利用可能。「本格的なペネトレーションテストを行うほどではないが、しっかり安全性の確認を行っておきたい」という場合には有用です。

基本的には有料ツールのほうが高機能ですが、「Kali Linux」や「Metasploit」のようなプロユースのオープンソースツールもあります。

「VirtualBox」などの仮想化ソフトなどを使えば、比較的簡単に環境構築や試用ができるツールも多いので、機会があればぜひ触ってみることをおすすめします。

ペネトレーションテスト自体はセキュリティベンダーに依頼するとしても、これらのツールを触っておくことで、シナリオ作りやテスト結果を読み解きなどがスムーズに行えるようになるでしょう。

ここからは、セキュリティベンダー各社が提供するペネトレーションテストサービスについて簡単に紹介します。

どのサービスも基本的な流れは同じですが、企業ごとにペネトレーションテストのシナリオが異なったり、使用するツール選びなども含めてテスト作業には属人的な要素があったりします。そのため、ほかのIT系サービスとは違い、「同じようなサービスメニューだったら提供される内容もだいたい同じ」というものではありません。

シナリオの内容やチェック範囲によって、実際にかかる費用も大きく変わり、提示されている価格もあくまで目安であることがほとんどです。利用サービスを検討する際には、テスト対象や範囲、依頼したいこと、予算などをある程度固めてから見積もり依頼をするとよいでしょう。

“ペネトレーションテストサービス”の 一括資料ダウンロードする(無料)

(出所:ペネトレーションテストサービス公式Webサイト)

同社が別途提供するセキュリティ診断サービスなどを通じて得た豊富なノウハウを活用することで、明確なリスクを把握できるペネトレーションテストサービス。脅威動向の調査活動に精通した専門コンサルタントによる高度な分析が強み。

インターネット公開環境に対するテストでは、Webアプリケーションからの情報窃取やリモートアクセス経路への不正ログインなど、システムの脆弱性を悪用した疑似攻撃が実行できる。また、社内ネットワーク上にある基幹システムやクライアントPCに対するテストにも対応。たとえば疑似マルウェアを利用して社外攻撃サーバーから社内端末を遠隔操作できるかどうかといったテストを行える。

(出所:ペネトレーションテスト公式Webサイト)

国内外のコンテストで受賞歴のあるトップクラスのホワイトハッカーが、攻撃者と同じ視点で侵入テストを行うペネトレーションサービス。ネット上に公開された情報からシステムへの侵入を試みる「OSINT」、メールなどを用いて企業がウイルス感染した場合の影響度を調査する「標的型攻撃」、実際に社員になりすまして侵入を試みる「レッドチーム」など、様々な攻撃シナリオで自社のセキュリティ対策・体制を検証してくれる。

「導入済みのセキュリティ対策・体制は正しく機能するのか・抜け漏れはないか」「実際に攻撃を受けたらどういう事態になるのか」などの確認、更に従業員のセキュリティ意識の向上などにも役立つ。

(出所:ペネトレーションテスト公式Webサイト)

独自のAIエンジンを搭載した脆弱性探査ツールで高速かつ効率的な脆弱性診断を行ったうえで、ベテランのホワイトハッカーによるシステム侵入を実施するペネトレーションテストサービス。脆弱性診断サービスとプラットフォーム診断サービスが標準で付属するのが特徴だ。更に、テスト実施後の1年間は追加費用なしで再診断を受けられ、それでも修正が不十分と判明した場合は、何度でも追加の診断を受けられるなど、アフターフォローの手厚さに定評あり。

事前にシステム構成などをヒアリングしてから実施するホワイトボックステストだけでなく、事前情報を得ずに行うブラックボックステストにも対応可能(要問い合わせ)。

(出所:ペネトレーションテスト公式Webサイト)

サイバー攻撃について知り尽くしたセキュリティプロフェッショナルによるペネトレーションテストサービス。様々な視点や角度からシナリオを検討し、その中でも特に現実的かつ優先すべきシナリオに基づきテストを実施する。ヒアリングや初期の情報収集、シナリオ作成に約1カ月(目安)かけるなどして、徹底的に脆弱性を洗い出している。

サイバー攻撃に精通した同社のホワイトハッカーが、OSINT情報の収集や社員への標的型攻撃メールの送付、APT(高度標的型攻撃)など様々な手法を駆使して模擬的に攻撃や侵入を実施。攻撃耐性や被害の影響までを確認する。

納品日から1カ月間、報告書や診断結果に関する問い合わせに対応。

(出所:ペネトレーションテスト公式Webサイト)

東大発のサイバーセキュリティスタートアップ企業に よるオーダーメイドのセキュリティ診断サービス。ブラックボックステストとホワイトボックステスト、システム外部から攻撃・侵入を試みるテスト、内部を起点とするテストなど、様々な形態・手法・シナリオに基づき、柔軟なテストを実施するペネトレーションテストサービスも提供している。高度な専門知識を持つセキュリティエンジニアがテストを担当し、高精度なペネトレーションテストを行う。

社員を騙してパスワードを聞き出すといった「ソーシャルエンジニアリング」の手法を組み込んだシナリオにも対応可能。機密情報の運用・管理体制の不備を突くような攻撃も実施でき、実用的でないセキュリティ対策や形骸化したルールなどの見直しにもつなげられる。

“ペネトレーションテストサービス”の 一括資料ダウンロードする(無料)

(出所:ファストペネトレーションテスト公式Webサイト)

VPN接続機器やメールサーバー、HPなど、ネット接続機器・IPのプラットフォーム診断に加えて、簡易のペネトレーションテストを行えるパッケージサービス。「プラットフォーム診断だけではこころもとないが、ペネトレーションテストを行うほど工数・コストに余裕がない」という場合におすすめ。

独自開発のAIエンジンやプラグインを用いて行うため診断結果にブレが少なく、また申し込みから最速で3営業日以内に診断を開始できる「手軽さ」も魅力。料金もIPもしくはFQDN単位の定額制で、対象機器5 IP60万円と安価。診断後3カ月以内であれば無料で再診断を実施してくれるのもポイント。

ペネトレーションテストでの活用を想定して開発されている、Debian系Linuxディストリビューション。無料で利用できる。

以下で紹介する「Metasploit」「Nessus」「Nmap」「Burp suite」「sqlmap」「Hydra」のほか、パケットアナライザーの「Wireshark」やパスワード解析(クラック)ツールの「John the Ripper」など、ペネトレーションテストの実施に役立つセキュリティツールを500個以上収録している。

PCにインストールして使うこともできるが、DVDやUSBメモリーによるライブ起動や仮想化環境での実行にも対応。Windows 10・11が備えるLinux環境(Windows Subsystem for Linux、WSL)向けのディストリビューションイメージも配布されており、Microsoft Storeから入手可能だ。

ペネトレーションテストで攻撃や侵入の標的となるシステムの脆弱性を突くための「exploitコード」を作成・実行するためのソフトウェア(フレームワーク)。どんな脆弱性を用いるか、攻撃が成功したときに標的システム側で何を実行させるか、といった要素を選んで組み合わせることで、様々な攻撃を手軽に実行できる。

侵入テスターおよびITセキュリティチーム向けのProプラン(有料)も。

業界で最も信頼されている脆弱性評価ソリューション(脆弱性スキャナー)。対象となるコンピューターシステムに攻撃・侵入を許す既知の脆弱性が存在していないかどうかを洗い出すために使用され、脆弱性診断テストサービスでもよく使われている。

誤検出はスキャン100万回当たり0.32回という正確さや、業界トップクラスのカバレッジといった特徴を持つ。

WebサーバーとWebブラウザー間の通信を中継することで、両者間でやりとりされるデータの中身を確認できるローカルプロキシツール。。中身を見るだけでなくデータを書き換えることもできるため、たとえばWebブラウザーからWebサーバーへ送信するHTTPリクエストに含まれるパラメーターを書き換えてWebサーバーに攻撃コードを送り込むようなことも可能。

不正な操作を行うSQL文を入力することで情報搾取や改ざん、削除する攻撃手法「SQLインジェクション」に特化した、オープンソースのペネトレーションテストツール。MySQLやPostgreSQLなどのオープンソース系からOracleやMicrosoft SQL Serverといった商用製品・サービスまで、数多くのSQLデータベースサーバーをサポートしている。サーバーへの侵入や権限の奪取、データの窃取など様々な攻撃プロセスを自動化できる。

パスワードクラッキング用のツール。攻撃対象となるサーバー上で稼働するFTPやSSHなどの各種サービスや、Webアプリケーションのログインフォームなどに対して、あらかじめ用意した大量のIDとパスワードのリスト(辞書)を使って繰り返しログインを試みることで有効なアカウントを探索して入手する、ブルートフォース攻撃を実行する。

その他には、Wi-Fiのパスワードを解析してネットワークへの侵入を可能にする「Aircrack-ng」というクラッキングツールもよく使われます。また、ペネトレーションテストや脆弱性診断に限らず、基本的なネットワークツールとして様々な場面で役立つポートスキャンツール「Nmap」もチェックしておくとよいでしょう。

ペネトレーションテストは、本気で企業の情報資産を狙って奪いに来るようなハッキングに対して、自社のシステムやネットワークのセキュリティ耐性や強度を確認するためのものです。そのため、高度なセキュリティ知識を持った経験豊富な人材(ホワイトハッカー)の参加が欠かせません。自社に専門家がいない場合には、セキュリティベンダーが提供するペネトレーションテストサービスを利用するのがおすすめです。

ただし、セキュリティベンダーが提供するペネトレーションテストサービスの内容は千差万別で、シナリオの内容により、かかる期間や費用も大きく変化します。

一般には最低でも100万円以上、規模によっては1,000万円を超えることもあるので、利用に当たってはテスト実施後のアフターフォローやコンサルティングなども含め、コストに見合ったサービスが提供されるか慎重に見極める必要があります。

また、小規模なシステムをターゲットにしたシンプルなシナリオのペネトレーションテストなら、ハッキングなどに関する最低限のセキュリティ知識があれば実施可能です。

なお、ペネトレーションテストは原則として稼働中の企業システムやネットワークに実際に攻撃を仕掛けるものなので、「実施のタイミング」もとても重要です。営業時間外、あるいは休業日に集中して実施するなど、極力ビジネスに影響が及ばないように配慮しましょう。

ペネトレーションテストサービスをお探しの方は、こちらからサービス紹介資料をダウンロードいただけます。

“ペネトレーションテストサービス”の 一括資料ダウンロードする(無料)

GMOサイバーセキュリティ byイエラエ株式会社

熟練のホワイトハッカーによる「OSINT」「標的型攻撃」「レッドチーム」など、様々な攻撃シナリオで自社のセキュリティ対策・体制を検証。セキュリティ意識向上にも貢...

株式会社レイ・イージス・ジャパン

システムの機能性ごとの定額料金で、Webアプリケーション脆弱性診断やプラットフォーム診断も含まれています。1年以内であれば何度でも追加料金なしで再診断可能です。...

株式会社Flatt Security

国内最高峰のエンジニアチームによるオーダーメイドのセキュリティ診断サービス(ペネトレーションテストにも対応)。クラウドやGraphQL等モダンな技術にも対応した...

株式会社レイ・イージス・ジャパン

5IP 60万円の安価で行える簡易ペネトレーションテスト。プラットフォーム診断では十分ではないが、本格的なペネトレーションテストを行うほどではないという場合にお...

<重要なお知らせ> サイトリニューアルに伴い、初回ログインにはパスワードの再設定が必要です。

アスピックご利用のメールアドレスを入力ください。

パスワード再発行手続きのメールをお送りします。

パスワード再設定依頼の自動メールを送信しました。

メール文のURLより、パスワード再登録のお手続きをお願いします。

ご入力いただいたメールアドレスに誤りがあった場合がございます。

お手数おかけしますが、再度ご入力をお試しください。

ご登録いただいているメールアドレスにダウンロードURLをお送りしています。ご確認ください。

サービスの導入検討状況を教えて下さい。

本資料に含まれる企業(社)よりご案内を差し上げる場合があります。